- Un robot no puede hacer daño a un ser humano o, por inacción, permitir que un ser humano sufra daño.

- Un robot debe obedecer las órdenes dadas por los seres humanos, excepto si estas órdenes entrasen en conflicto con la Primera Ley.

- Un robot debe proteger su propia existencia en la medida en que esta protección no entre en conflicto con la Primera o la Segunda Ley.

Isaac Asimov

Cuando se habla de Robots y hacking, se nos viene a la cabeza películas futuristas como Yo Robot, Robocop, Ghost in the shell incluso el coche fantástico. Y es que en cuanto en nuestra imaginación vemos una máquina que la controla un programa, inconscientemente vemos algo que no es seguro. Sin tener que ir a la ciencia ficción, en el mundo actual nos hacemos la siguiente pregunta:

¿puede verse comprometida la seguridad de los robots?

Esta misma pregunta se ha hecho el departamento de Investigación de la Amenaza del Futuro (FTR) de Trend Micro y colaboradores del Politécnico de Milan (POLIMI). Estos equipos han estudiado los robots industriales y para averiguar de que forma se podría conseguir hacerse con el control del robot o que ejecutase ordenes para las cuales no se había programado. Resolver esta cuestión es de suma importancia ya que cada vez dependemos mas de los robots al igual que dependemos de los ordenadores y ha quedado claro que los ordenadores, por el momento, son muy «hackeables».

Para evitar lo que vemos en las películas y estos se vuelvan contra nosotros Trend Micro quiere adelantarse preparandose desde ya mismo y empezando por educar a quienes los programan y utilizan.

Ya no solo se trata de que el hacking lo pueda estropear o hacer que queden inoperativos otros equipos, recordemos el caso del Stuxnet que comprometió a una central nuclear, sino de asegurar de que lo que fabrican no haga cosas diferentes a su propósito. Un robot industrial hackeado podría fabricar una pieza de un avión que luego provocara un dramático accidente.

¿De que formas se puede atacar a un robot?

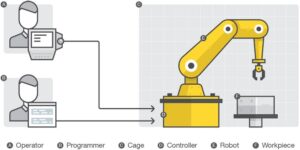

A grandes rasgos un robot industrial se compone de la siguiente arquitectura:

- El Operador, quien está a cargo del trabajo o mantenimiento.

- El programador, quien realiza la programación que será ejecutada por el controlador

- El Robot, conjunto de piezas, motores y sensores que realizan los movimientos necesarios para la tarea para la que están concebidos.

- El programa, conjunto de ordenes que serán interpretadas por el controlador.

- El controlador, ordenador que ejecuta el programa dando ordenes de movimientos.

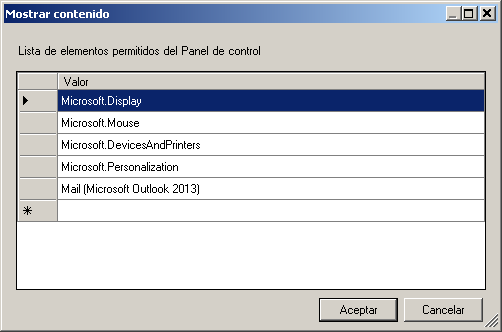

Estudiando estos componentes, los equipos de FTR y de POLIMI, han sido capaces de determinar cinco clases de ataques posibles. Estos ataques serian posibles tras explotar cualquiera de las vulnerabilidades halladas en los componen de la arquitectura.

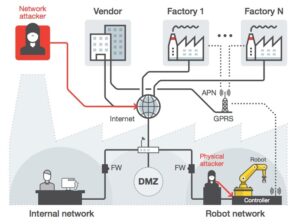

Tras el exhaustivo análisis de seguridad, han encontramos que el software que se ejecuta en robots industriales suele estar desactualizado, esta compuesto de bibliotecas vulnerables, dependiendo a veces de sistemas operativos obsoletos. Tambien carecen de sistemas de autenticación o son muy débiles. Además se encontró decenas de miles de dispositivos industriales con direcciones IP públicas, lo que podría incluir robots industriales expuestos directamente a internet, aumentando aún más los riesgos y la facilidad para que un atacante pueda acceder.

Tipos de ataques

2 Ataque Alterando los parámetros de calibracion

El atacante cambia la calibración para hacer que el robot se mueva inesperadamente o incorrectamente, a voluntad del atacante.

- Efectos de directos: Daños en el robot, en la producción e incluso en los propios operarios.

- Normas Violadas: Seguridad, Integridad, Precisión

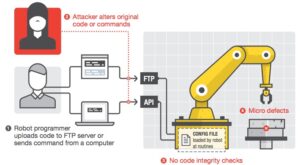

3 MODIFICANDO la programación lógica de la producción

El atacante manipula el programa ejecutado por el robot para introducir defectos en la pieza de trabajo.

- Efectos Concretos: Productos defectuosos o modificados

- Requisitos Violados: Seguridad, Integridad, Precisión

4 Alterando LA información que se obtiene del robot

El atacante manipula la información de estado para que el operador no sepa el verdadero estado del robot.

- Efectos Concretos: Lesiones del Operador

- Requisitos Violados: Seguridad

5 Alterando el estado del Robot

El atacante manipula el estado físico del robot para que el operador pierda el control o se pueda lesionar.

- Efectos Concretos: Lesiones del Operador

- Requisitos Violados: Seguridad

¿Consecuencias de estos ataques?

En cualquiera de los ataques expuestos con anterioridad, son posibles los siguientes escenarios de amenazas.

- Alteración o sabotaje del resultado de la producción: Belikovetsky, demostró cómo al introducir defectos prácticamente invisibles en un producto se puede provocar el mal funcionamiento del producto.

- Esquemas de tipo ransomware: los atacantes pueden alterar los productos y luego ponerse en contacto con el fabricante pidiendo un rescate para revelar qué lotes se han visto afectados.

- Daño físico: un atacante que puede controlar un robot puede dañar alguna de sus partes, alterar los dispositivos de seguridad o incluso causar lesiones a las personas.

- Interferencias en el proceso de la cadena de producción: un atacante puede hacer que un brazo robótico se comporte de manera errática, causando daños a partes de la línea de producción o cuellos de botella provocando pérdidas financieras.

- Extracción de datos sensibles: a veces los robots almacenan datos sensibles, código fuente, volúmenes de producción o secretos industriales.

¿Como nos podemos preparar?

Los estándares de los robots industriales deben considerar las amenazas de ciberseguridad de la misma manera que lo han hecho los estándares ICS (Industrial Control Systems) y los del sector de automoción, que han evolucionado para mitigarlos. Los responsables de seguridad deben comprender la importancia que tienen los robots industriales y todo lo que pueden provocar con el fin de asegurarlos.

Los sistemas de seguridad tienen que empezar desde la propia fabricación del robot y su programación hasta el fin de sus días de producción, ya que va ha ser una vida larga, siempre tendrá que estar actualizado y preparado para resistir la, tambien constante evolución, de los ataques.

- Fuente: Trend Micro

- Documento completo: Rogue Robots: Testing the Limits of an Industrial Robot’s Security

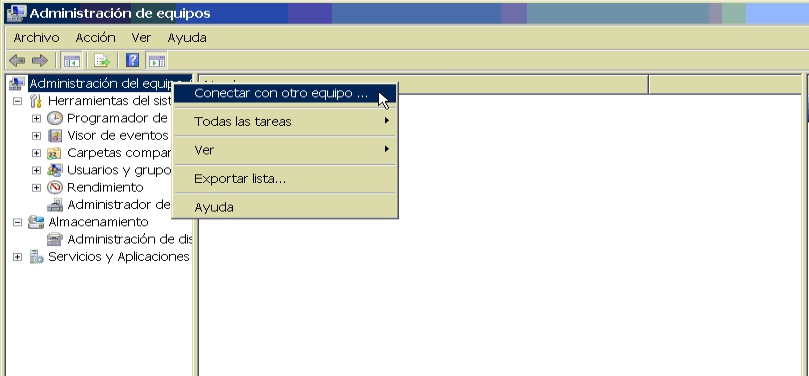

2. Una ventana indiscreta.

2. Una ventana indiscreta.

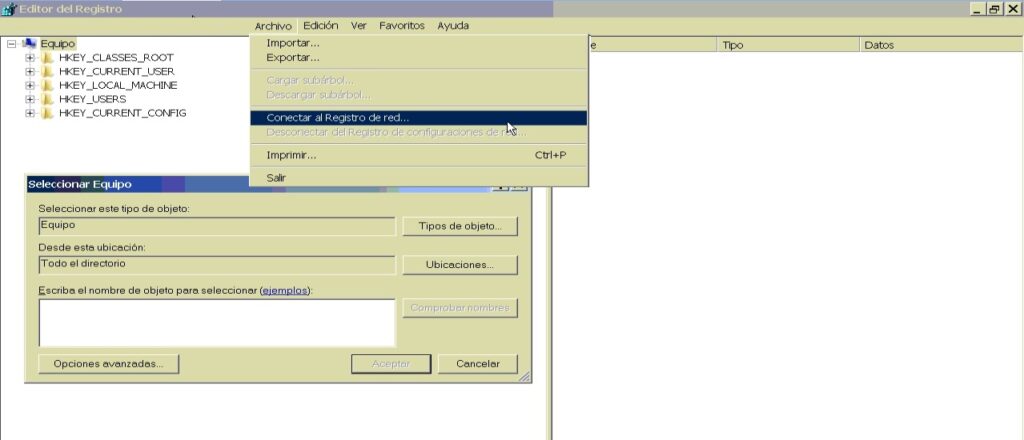

8. Demasiadas contraseñas.

8. Demasiadas contraseñas.