Hola.

Para empezar tendremos que definir que es cada cosa ya que Direct Access y VPN no son la misma cosa. Comencemos por VPN, Virtual Private Network, son muy conocidas y altamente empleadas por todos los fabricantes de electronica de comunicaciones. Microsoft por su parte también la implementa mediante RRAS, Route and Remote Access Server, que es el RAS de toda la vida paro los que llevamos algún tiempo en esto.

El problema: No se ve clara la diferencia.

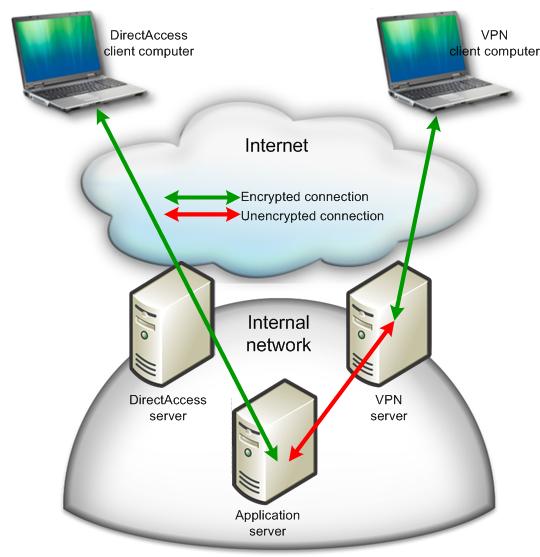

VPN: Es un Túnel que se crea a través de internet para que las comunicaciones entre los dos puntos sean como si estuviésemos en la misma red. Es un sistema abierto y compartido por todos los fabricantes.

Direct Access: Es un Super-tunel que ha creado Microsoft para mejorar las VPN tradicionales. Lo implementan solo las ultimas versiones de Windows Server y Windows 7, 8 en adelante.

Las Ventajas de Direct Access son su talón de Aquiles.

|

|

DirectAccess |

VPN |

|

Los equipos se conectan automáticamente sin intervención. |

X |

|

|

Funciona a través de todos los firewalls |

X |

|

|

Se puede seleccionar el servidor de acceso y el tipo de autenticación durante la conexión. |

X |

|

|

Soporta autenticación y encriptación de punto a punto |

X |

|

|

Soporta administración de los equipos remotos |

X |

|

|

Compatible todas las versiones de clientes Windows |

X |

|

|

Compatible con equipos de otros Sistemas Operativos |

X |

|

|

Compatible con equipos fuera de dominio |

X |

|

|

No necesita Windows Server 2008 R2 en el punto remoto |

X |

Visto así, todo son ventajas, pero para implementar Direct Access no es tan sencillo como lo pintan. si lo viesemos de esta otra forma…

Se necesita:

- Servidores con Direct Access, mínimo Windows Server 2008 R2

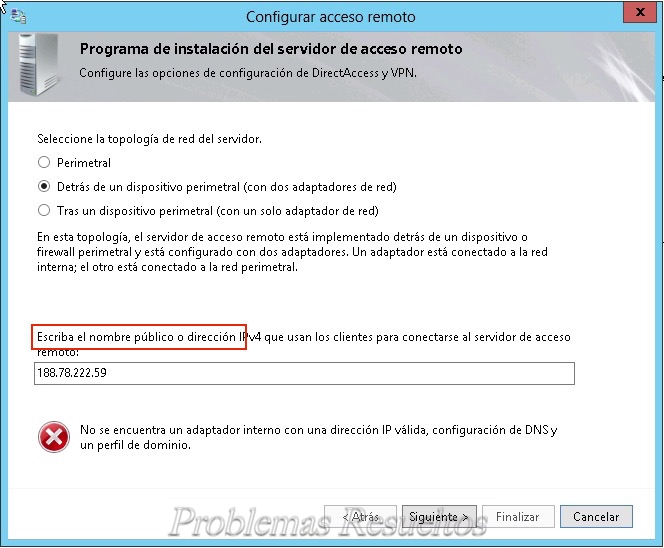

- Dos adaptadores de red: Uno a la Lan y otro a internet con 2 IPs consecutivas Públicas.

- Los clientes de DirectAccess con Windows 7 o superior.

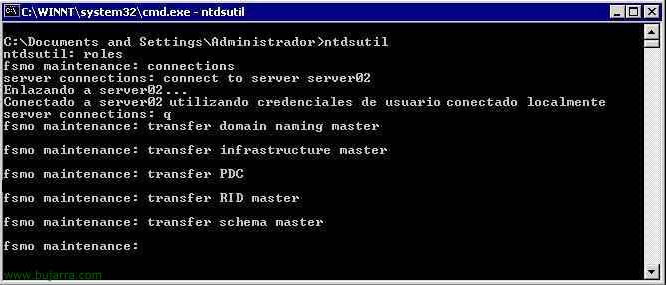

- Un controlador de dominio y DNS con Server 2008 R2 o superior.

- Una infraestructura PKI, Public Key Infrastructure para generar certificados.

- IPsec para la protección del tráfico.

- IPv6 en el servidor DirectAccess: ISATAP, Teredo o 6to4.

- Ademas para dar acceso a clientes con IPv4 necesitaremos la ayuda de terceros.

La implementación

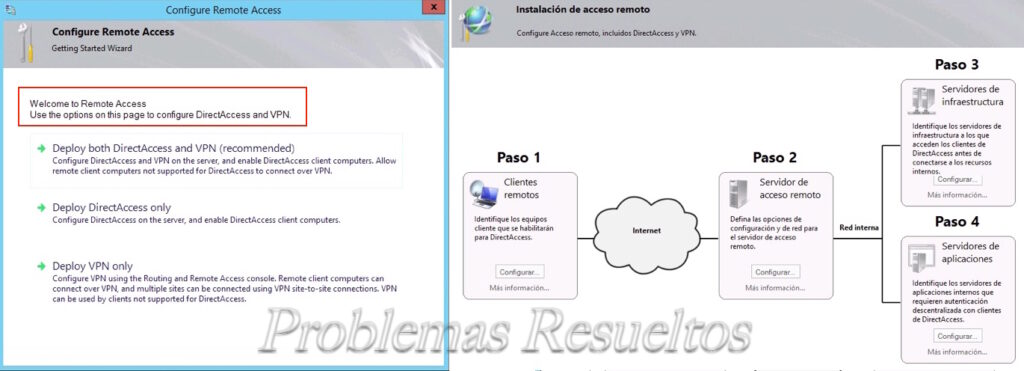

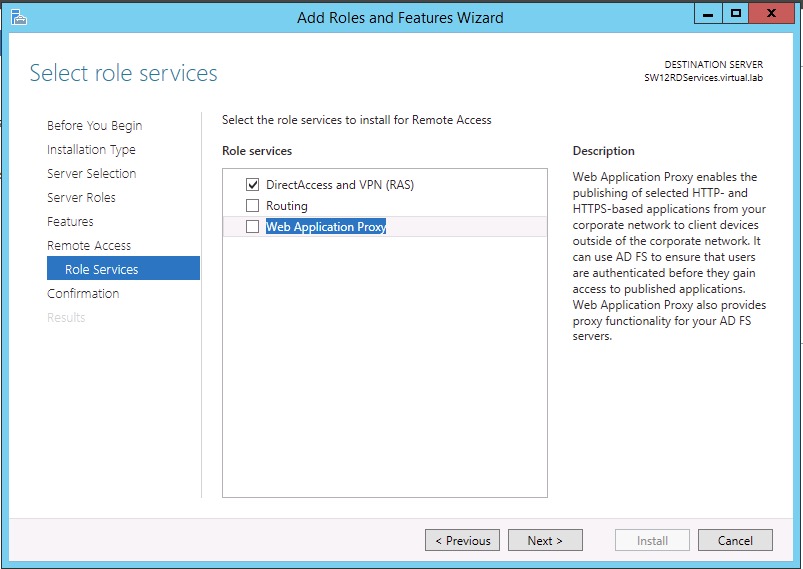

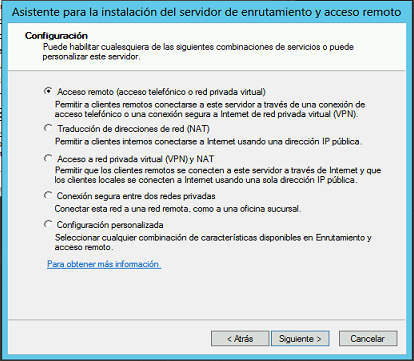

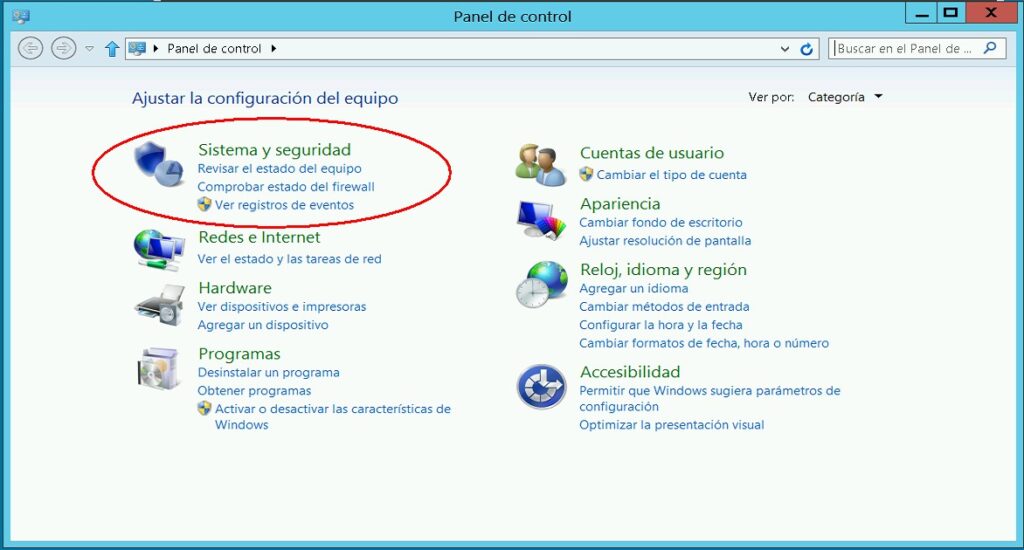

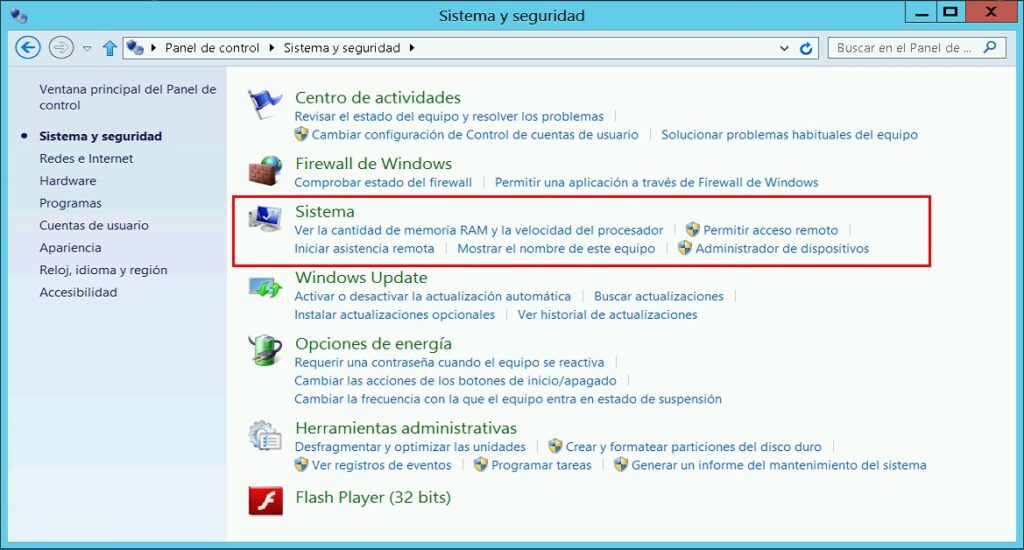

La implementación tanto de direct access como de VPN se puede realizar mediante el asistente que ofrece el servidor tras instalar el rol de Acceso remoto.

Problemas en la implementación

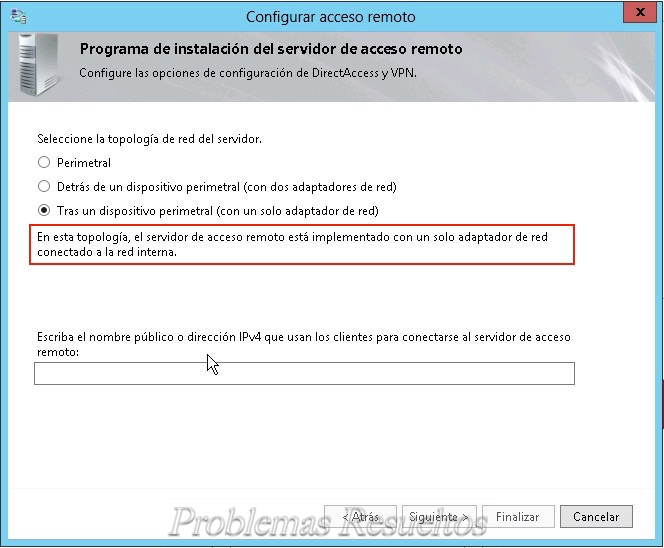

La implementación parece sencilla hasta que nos ponemos a hacerla ya que en uno de los pasos mas importantes, nos encontramos con el principal problema: ¿Como poner el servidor? en la red perimetral, en la interna, con uno o con dos adaptadores de red… y lo mas importante ¿como le ponemos 2 IPs públicas a la nic del Servidor?

Era típico el error: «no se encuentra un adaptador interno con una dirección IP válida»

Soluciones en la implementación

Vemos que desde Server 2008 ha sido siempre una implementación rígida y difícil de realizar. Hemos tenido que esperar a 2012 R2 para simplificar las cosas .

Desde que instalamos el Rol, ya nos aparecen mas opciones, El proxy para aplicaciones Web. Y a la hora de implementar también nos dejara poner los adaptadores dentro de la red interna y hacer NAT hacia ellos, incluso con un solo adaptador.

Para la gran mayoria

Hoy por hoy las VPN aunque menos seguras son las mas flexible y fáciles de configurar. En Windows server prácticamente no han cambiado a excepciona de que ahora están en el mismo rol que el que dota al servidor de la capacidad de enrrutar y unir delegaciones entre si; RRAS.