Cada vez vemos con agrado que las marcas líderes en tecnología inviertan en productos que ayuden a los usuarios o clientes y les protejan del uso malintencionado de los avances cibernéticos. Lo que no es tan avitual que dos marcas líderes aúnen recursos para un mismo fin.

Colaboración Entre IBM y CISCO

Este es el caso de IBM y CISCO en los que sus equipos de investigación de seguridad, IBM X-Force y CISCO Talos, se coordinaran para dar soluciones ciberneticas de seguridad. IBM que lidera infraestructuras de servidores y usa plataformas como Cognitive Security Operations y Resilient Incident Response unirá fuerzas con CISCO que lidera la protección de las comunicaciones con productos como firewals de nueva generación (NGFW) y sistemas de protección de intrusiones (IDS).

https://www.youtube.com/watch?v=mnKq9l4Sjro

Declaraciones de apoyo

David Ulevitch, vicepresidente y director general de la división de Seguridad en Cisco: “La estrategia de seguridad de Cisco, basada en arquitectura, permite a las organizaciones detectar las amenazas una vez y detenerlas en todas partes. Al combinar el completo porfolio de seguridad de Cisco con la plataforma de respuesta y operaciones de IBM Security, ofrecemos las mejores soluciones y servicios de seguridad a través de la red, los terminales y el Cloud, combinados con analítica avanzada y capacidades de orquestación”.

Marc van Zadelhoff, director general de IBM Security: “Se espera que el ciber-crimen suponga, a nivel mundial, un coste anual de 6 billones de dólares en 2021. Por esta razón, IBM apuesta desde hace tiempo por la colaboración abierta y la compartición de conocimiento para luchar frente a las ciber-amenazas. Con la colaboración de Cisco, los clientes conjuntos ampliarán enormemente su capacidad para optimizar el uso de tecnologías cognitivas como IBM Watson for Cybersecurity. Además, la colaboración entre los equipos de IBM X-Force y de Cisco Talos supone un gran avance en la lucha de los ‘buenos’ frente al ciber-crimen”.

Enlaces de interés

- NGFW, Next-Generation Firewall: www.cisco.com/c/en/us/products/security/firewalls

- NGIPS, Next-Generation Intrusion Protection System: www.cisco.com/c/en/us/products/security/ngipsl

- AMP, Advanced Malware Protection: www.cisco.com/c/en/us/products/security/advanced-malware-protection

- Watson for cyber security platform: www.ibm.com/security/cognitive/

- Resilient Incident Response Platform: www-03.ibm.com/software/products/es/resilient-incident-response-platform-enterprise

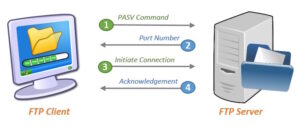

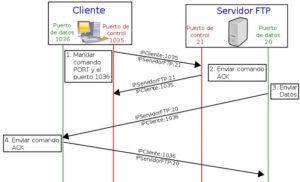

Entonces, si bajamos algún archivo, es el servidor el que inicia la transmisión de datos, desde su puerto 20 al puerto que le hemos indicado. Se llama modo activo porque la transmisión de datos es iniciada como proceso distinto desde el servidor, hacia el puerto que le hemos indicado.

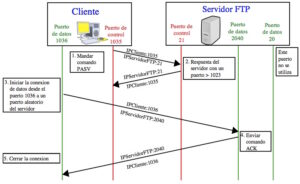

Entonces, si bajamos algún archivo, es el servidor el que inicia la transmisión de datos, desde su puerto 20 al puerto que le hemos indicado. Se llama modo activo porque la transmisión de datos es iniciada como proceso distinto desde el servidor, hacia el puerto que le hemos indicado. A modo de resumen podemos decir que en modo pasivo las conexiones son siempre abiertas por el pc cliente, mientras que en modo activo se abren por el que envía los datos (el server si se trata de bajar archivos al pc local, el cliente si se trata de subir archivos al server).

A modo de resumen podemos decir que en modo pasivo las conexiones son siempre abiertas por el pc cliente, mientras que en modo activo se abren por el que envía los datos (el server si se trata de bajar archivos al pc local, el cliente si se trata de subir archivos al server).