identificar el proceso de una Maquina Virtual, VM Hyper-V

Problema:

Nos apoyaremos en las siguientes herramientas:

- Administrador de Hyper v

- Process Explorer

- Administrador de Tareas

El proceso seria el identificar la maquina y luego identificar el proceso:

Mirar cual es la maquina

- Entrando al directorio de las Maquinas virtuales.

- Consultando las propiedades de la Maquina Virtual:

Mirar Cual es el proceso que “coincide” con ese nombre, 2formas.

- Con el Administrador de tareas

deberemos agregar una columna que no la trae por defecto: Línea de comandos

- Con el Process Explorer es Similar:

o

Acciones.

Enlaces interesantes: Virtual Machine DIM

Habilitar Escritorio remoto, RDP, remotamente

Habilitar Escritorio remoto, RDP, remotamente

He querido coger control remoto de un servidor, y no he podido. No me acordaba que, por seguridad se lo habia desabilitado. Ahora remotamente no tengo la posibilidad de conectarme fisicamente al equipo asi que, ¿que hago?

Solución:

Desde una máquina que esté en la misma red que la remota y con un usuario «Priveligiado», devemos cambiar una clave de registro en la máquina remota de la siguiente forma.

- abrir el editor de registro en nuestra máquina (local): inicio –> ejecutar –> regedit

- Luego, en el editor de registro en Archivo –> Conectar a un Registro Remoto… y dar el nombre, o la dirección IP del equipo al cual queremos habilitar el escritorio remoto.

- Una vez conectados, en el equipo destino, navegar hasta: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server

- En esta llave de registro, buscar porfDenyTSConnections (REG_DWORD), hacer doble click sobre él y cambiar su valor de 1 a0

- Y ya está. Cerramos y ya podemos conectarnos con MSTSC.

>—

>Administrador de tarea incompleto 2008

>

Hacer BackUp de maquinas virtuales

Backup de una sola Maquina Virtual de Hyper-V

Problema:

Necesito respaldar una sola maquina virtual, pero, en caliente.

Windows Server Backup puede hacer un backup de «todo» el volumen, pero eso no nos interesa.

En mi caso:

- Las maquinas las tengo el el volumen E:\VM

- La maquina a respaldar se llama Siete

- Los script y los tengo (los tendré) en C:\BackUpVM

Solución:

Utilizaremos el programa Diskshadow para generar un “snapshot” del Volumen donde residen nuestras maquinas virtuales. Una vez hecho el snapshot, las copiaremos a nuestro servidor mediante robocopy

Requisitos

Primero que todo tenemos que ver si nuestro Hyper-V host tiene bien configurado el Volumen Shadow Copy Service, si no así instalar el siguiente parche

Para comprobarlo, ejecutamos en una consola con privilegios elevados

vssadmin list writers

Deberíamos encontrar algo así

Nombre de editor: ‘Microsoft Hyper-V VSS Writer’

Id. de editor: {66841cd4-6ded-4f4b-8f17-fd23f8ddc3de}

Id. de instancia de editor: {0e0b1c16-02f9-45c5-b51d-1d711c5e88ea}

Estado: [5] Esperando finalización

Último error: Sin errores

————————————————————-

Procedimiento

- Creamos un snapshot

- Crearemos un unidad Q: temporal como unidad de paso, el alias del volumen D: será Shadow_VM

- Copiaremos la Maquina virtual entera a una carpeta. (con robocopy)

- borramos los snapshot

- borramos la unidad temporal.

diskshadow -s D:\BackUpVMshadow.txt

———-BackUpVMshadow.txt————

unexpose Q:

delete shadows all

set context persistent

set verbose on

add volume E: alias Shadow_VM

create

expose %Shadow_VM% Q:

exec D:\HypervBK.bat

delete shadows all

unexpose Q:

exit

————————————————-

———————–HypervBK.bat——————————————————————–

robocopy «Q:\VM\Siete» \\servidordearchivos\RespaldosVM\RespaldoSeven *.* /E verify >nul

————————————————————————————————————–

Por último podemos automatizarlo con una tarea programada (ejemplo RespaldaHyperv.bat) que contenga el comando Diskshadow -s

——————RespaldaHyperv.bat———————-

rem Ejecutamos el script para el diskshadow

rem Esto puede tardar bastante tiempo……

diskshadow -s BackUpVMshadow.txt

———————————————————————

Ejecución:

>–

>

Todos los comandos, utilidades y consolas Por línea de comando

PROGRAMAS DEL PANEL DE CONTROL

- Agregar nuevo hardware -> control sysdm.cpl

- Add/Remove Programs -> control appwiz.cpl

- Propiedades de Fecha y Hora -> control timedate.cpl

- Propiedades de pantalla -> control desk.cpl

- FindFast -> control findfast.cpl

- Carpeta de Fuentes -> control fonts

- Propiedades de Internet -> control inetcpl.cpl

- Propiedades de Joystick -> control joy.cpl

- Propiedades de teclado -> control main.cpl keyboard

- Microsoft Exchange/mensageria de W. -> control mlcfg32.cpl

- Oficina de correo de Microsoft Mail -> control wgpocpl.cpl

- Propiedades de módem -> control modem.cpl

- Propiedades de Mouse -> control main.cpl

- Propiedades de Multimedia -> control mmsys.cpl

- Propiedades de red -> control netcpl.cpl

- NOTA: en Windows NT 4.0 -> es Ncpa.cpl, no netcpl.cpl

- Propiedades de Contraseña -> control password.cpl

- PC Card -> control main.cpl pc card (PCMCIA)

- Admin. energía de Windows 95 -> control main.cpl power

- Admin. energía Windows 98 -> control powercfg.cpl

- Carpeta de impresoras -> control printers

- Configuración regional -> control intl.cpl

- Escáneres y cámaras -> control sticpl.cpl

- Propiedades de sonido -> control mmsys.cpl rounds

- Propiedades del sistema -> control sysdm.cpl

- Herramienta Usuarios -> control Ncpa.cpl users

- Nota: en Windows 95/98/Me -> control inetcpl.cpl users

- Opciones de accesibilidad -> control access.cpl

- Usuario, administrador de cuenta -> nusrmgr.cpl

- Windows Firewall -> firewall.cpl

- Teléfono y Modem, opciones -> telephon.cpl

- Sistema, propiedades -> sysdm.cpl

- Security Center -> wscui.cpl

- Regional, configuración -> intl.cpl

- Quicktime -> QuickTime.cpl

- DirectX, panel de control -> directx.cpl

- Password, propiedades -> password.cpl

- Pantalla, propiedades -> desk.cpl y control desktop

- Nview Desktop Manager -> nvtuicpl.cpl

- Joystick, Controladores -> joy.cpl

- Ratón -> main.cpl

- Java, Panel de control -> jpicpl32.cpl y javaws

- conexiones de red -> ncpa.cpl

- Red, asistente de configuración -> netsetup.cpl

- Internet, propiedades -> inetcpl.cpl

- Energía, opciones y configuración -> powercfg.cpl

- Búsqueda rápida -> findfast.cpl

- Audio, abrir el AC3 Filter -> ac3filter.cpl

- Audio y Sonido -> mmsys.cpl

- Añadir hardware, asistente -> hdwwiz.cpl

- Añadir/desinstalar programas -> appwiz.cpl

- Accesibilidad, controles -> access.cpl

- Actualizaciones automáticas -> wuaucpl.cpl

- Escáneres y Cámaras -> sticpl.cpl

- ODBC Data Source Administrator -> odbccp32.cpl

- Pantalla -> desk.cpl y control desktop

- Nview Desktop Manager (si está instalado) = nvtuicpl.cpl

- Opciones de accesibilidad = access.cpl

- Opciones regionales y de idioma = intl.cpl

Administración / consolas

- Administración de equipos -> compmgmt.msc

- Administración del dispositivo -> devmgmt.msc

- Administrador de tareas -> taskmgr

- Administrativas, Herramientas -> control admintools

- Almacenamiento extraíbles -> ntmsmgr.msc

- Almacenamiento ex. solicitudes del operador -> ntmsoprq.msc

- Bluetooth (Asistente de transferencia) -> fsquirt

- Caracteres privados, editor -> eudcedit

- Carpeta, opciones -> control folders

- Certificados (gestión) -> certmgr.msc

- Caracteres (Mapa) -> charmap

- Carpetas compartidas -> fsmgmt.msc

- Check Disk Utility -> chkdskComponentes, servicios -> dcomcnfg

- Controladores, admin drivers -> verifier

- Recursos compartidos DDE -> ddeshare

- Disco, desfragmentador -> dfrg.msc

- Disco, administración -> diskmgmt.msc

- Particiones, administrador -> diskpart

- Fuentes -> control fonts

- Fuentes, (carpeta) -> fonts

- Group Policy Editor -> gpedit.msc

- Impresoras, carpetas -> printers

- Impresoras y Faxes -> control printers

- Index Server, servicio -> ciadv.msc

- Rendimiento del sistema, monitor -> perfmon.msc

- Resultant Set of Policy (XP Profesional) -> rsop.msc

- Seguridad, configuración local -> secpol.msc

- SQL, configuración -> cliconfg

- Sucesos, visor -> eventvwr.msc

- Usuarios, administrador de cuentas -> control userpasswords2

- Usuarios, cuentas -> control userpasswords

- Usuarios locales y grupos -> lusrmgr.msc

- Tareas programadas -> control schedtasks

- Infra-estructura de gestión de Windows -> wmimgmt.msc

- Opciones de carpetas -> control folders

Utilidades

- Panel de control = control

- Ampliador de Windows (lupa) -> magnify

- Apagar Windows -> shutdown

- Bloc de notas -> notepad

- Paint -> pbrush

- Wordpad -> write

- Calculadora -> calc

- Escritorio remoto -> mstsc

- Clipboard Viewer -> clipbrd

- Command Prompt -> cmd

- Sistema, diagnóstico del (Dr. Watson) -> drwtsn32

- Iexpress Wizard -> iexpress

- Direct X, diagnóstico -> dxdiag

- Comprobación de la firma del archivo -> sigverif

- Disco, liberador de espacio -> cleanmgr

- Microsoft Chat -> winchat

- Teclado en pantalla -> osk

- control de colores -> control color

- Registro, editor -> regedit y también: regedit32

- Sistema, utilidad de configuración -> msconfig

- Utilidades, administrador -> utilman

- Utilidades, administrador -> utilman

- Recurso DDE = ddeshare

- Windows Management Infrastructure -> wmimgmt.msc

- Windows System Security Tool -> syskey

- Tareas, lista (XP profesional) -> tasklist

- Tareas, terminar (XP profesional) -> taskkill /PID

- Telnet, cliente -> telnet

- Windows Magnifier = magnify

- Windows Media Player = wmplayer

- Editor de carácter privado = eudcedit

- Editor de configuración de sistema = sysedit

- Explorador de Windows = explorer

- Gestor de objectos = packager

- Gestor de tareas de Windows = taskmgr

- Iniciar Windows Update = wupdmgr

- Elementos a sincronizar = mobsync

- Internet Explorer = iexplore

- Outlook Express = msimn

- Windows Messenger = msmsgs

Utilidades comprobación de archivos

- Utilidad de verificación do disco -> chkdsk

- Sistema, Escanea -> sfc /scannow

- Sistema, 1 vez en el siguiente encendido -> sfc /scanonce

- Sistema, en cada encendido -> sfc /scanboot

- Sistema, Vuelve a la configuración por defecto -> sfc /revert

- Sistema, Purga el archivo caché -> sfc /purgecache

- Sistema, Configura el archivo caché a la talla x -> sfc /cachesize=x

- Windows Update -> wupdmgr

- Windows XP, paseo por -> tourstart

- Wordpad -> write

Redes

- Redes, Configuración -> ipconfig /all

- resolución de DNS (caché) -> ipconfig /displaydns

- Cache DNS, borrar -> ipconfig /flushdns

- DHCP, desechar -> ipconfig /release

- DHCP, Renueva -> ipconfig /renew

- DNS, Re-Registra -> ipconfig /registerdns

- DHCP, Class ID -> ipconfig /showclassid

- DHCP, Modifica Class ID -> ipconfig /setclassid

- Red, conexiones -> control netconnections

Comandos

- at: Permite programar tareas para que nuestro ordenador las ejecute en una fecha o en un momento determinado.

- logoff:: Este comando nos permite cerrar una sesión iniciada, ya sea en nuestro ordenador o en otro ordenador remoto.

- msg:: Envía un mensaje a unos o varios usuarios determinados mediante su nombre de inicio de sesión o el identificador de su sesión

- msiexec:: Permite instalar, desinstalar o reparar un programa instalado mediante un paquete MSI (archivos con extensión .msi).

- runas: Permite ejecutar un programa con privilegios de otra cuenta. Útil por ejemplo si estamos como usuario limitado y queremos hacer algo que necesite privilegios de administrador.

- shctasks: Permite administrar las tareas programadas.

- shutdown: Permite apagar, reiniciar un ordenador o cancelar un apagado. Es especialmente útil si hemos sido infectado con el virus Blaster o una de sus variantes para cancelar la cuenta atrás. Para ello, tan sólo tendremos que utilizar la sintaxis shutdown -a.

Comandos utiles para Windows Server 2003.

- [C]

- Chklnks

- Herramienta Grafica que nos permite ver todos los links muertos que se encuentran en nuestro servidor. De la misma forma nos da la opcion de Eliminarlos.

- Chknic

- Permite comprobar si la tarjeta de red que tiene instalado el servidor soporta NLB (Network Load Balance).

- CleanSpl

- Herramienta Grafica que permite restaurar el Spooler de Impresion a su estado original. Hay que estar pendiente de usar esta herramienta, ya que elimina todos los trabajos de impresion, drivers de impresoras, colas de impresion e impresoras del servidor.

- Cluster

- Permite Administrar un cluster de Windows Server 2003. A travez de este comando se pueden crear, eliminar, habilitar y deshabilitar recursos en los nodos del cluster. Tambien permite reparar errores encontrados en los nodos.

- Cluster res «NombreRecurso» /on | off

- Habilita (on) o deshabilita (off) el recurso especificado en el cluster especificado.

- Csvde -f Userslist.csv

- Exporta todos los objetos usuarios y computadoras a el archivo especificado.

- Csvde -d «OU=Usuarios,OU=Finanzas,DC=dominio,dc=com» -f UsrFnz.csv

- Exporta los objetos de una session especificada del directorio activo.

- Csvde -r objectclass=computer -f Computer.csv

- Exporta todos los objetos del directorio activo especificados por el valor objectclass a un archivo. Algunos objectclass validos: USER, COMPUTER.

- [D]

- Dcdiag /A

- Realiza un diagnostico a todos los controladores de dominio del Site.

- Dcdiag /fix

- Realiza algunas reparaciones basicas a los errores encontrados en los controladores de dominio.

- Dcdiag /e /test:frssysvol

- Comprueba que todos los Dc del dominio Tengan disponibles los recursos SYSVOL y NETLOGON.

- DnsCmd /clearcache

- Vacia de la cache del servidor de Dns los registros consultados.

- DnsCmd /info

- Obtiene informacion basica del servidor de Dns.

- DnsCmd /enumzones

- Enumera las zonas existentes en el servidor de Dns. Muestra que tipo de zonas son, donde se encuentran almacenadas.

- [N]

- Netdom query fsmo

- Muestra los roles fsmo del dominio.

- Netdom query trust

- Muestra las relaciones de confianza del dominio.

- Netsh DHCP show server

- Muestra o descubre todos los servidores DHCP disponibles en la red.

- Ntdsutil «set DSRM Password» «Reset Password on server NULL»

- Cambia el password DSRM de la cuenta Administrador en un controlador de dominio.

- [P]

- PromqryUI

- Permite detectar que adaptadores de red o interfaces de red se encuentran en modo promiscuo, lo cual nos puede indicar que alguien esta realizando un sniffing a nuestra red.

- [R]

- Repadmin /Showreps *

- Muestra los estados de replicacion del controlador de dominio desde donde se ejecuto el comando. Solo muestra la replicacion de ese controlador de dominio con el resto de Dcs que se encuentran en el mismo site.

- Repadmin /failcache

- Muestra los eventos fallidos de replicacion.

- Replmon

- Herramienta Grafica que nos permite ver los estados de Replicacion del Directorio Activo, Forza la Replicacion y nos permite ver la topologia de los controladores de Dominio.

- [S]

- SetX

- Define variables en el entorno del equipo, mas no en las del usuario.

- Shutdown /i

- Mediante una interfaz grafica permite apagar varios equipos al mismo tiempo.

- Subinacl /subdirectories c:\* /cleandeletedsidsfrom=MiDominio

- Permite revisar las acls de los directorios ubicados en la unidad c: y eliminar los SID Huerfanos o SID Muertos.

- Es importante trabajar con la version 5.2.3790.1180 del comando Subinacl.

- [W]

- Wmic computersystem where «Name=’nombreviejo'» CALL Rename nombrenuevo, contraseña administrador, usuarios administrador

- Mediante la consola permite cambiar el nombre a una estacion de trabajo. NO funciona cuando el equipo esta unido a un dominio.

- Wmic useraccount GET name,lockout

- Permite ver las cuentas bloqueadas.

- Wmic /node:»machine-name» /user:»administrator» rdtoggle where (AllowTSConnections=0) call SetAllowTSConnections 1

- Habilita escritorio remoto en la estacion de trabajo especificada. Este comando se debe ejecutar desde un servidor. Si se ejecuta desde una estacion de trabajo dara error, ya que el alias RDTOGGLE no esta presente.

- Wmic group GET

- Obtienes un listado de los grupos locales, incluye el SID de cada grupo.

- Wmic datafile «c:\\Directorio\\Archivo.Doc» call takeownership

- Reemplaza al propietario del archivo especificado. Se tienen que tener credenciales de administrador. La ruta hacia el archivo se debe especificar con doble barra (\\).

- Wmic datafile «c:\\Directorio\\Archivo.Doc» call compress

- Comprime el archivo especificado. Se tienen que tener credenciales de administrador. La ruta hacia el archivo se debe especificar con doble barra (\\).

- Wmic datafile where name=»c:\\windows\\system32\\ntdll.dll» get version

- Obtiene la version del archivo especificado.

- Wmic computersystem where name=»NombrePC» Call joindomainorworkgroup name=»Nuevo-Grupo»

- Une el equipo al grupo de trabajo especificado. No funciona con equipos unidos al dominio.

- auditpol: Se pueden modificar las políticas de auditoría.

- bcdedit: Editor de la configuración de Inicio.

- change: Configura los modos de inicio de Terminal Server.

- chglogon: Controla el inicio de sesiones.

- chgport: Controla el mapeo de puertos COM para compatibilidad con DOS

- chgusr: Cambia el modo de instalación de aplicaciones.

- choice: Te deja elegir una opción de una lista, por default [Y:N], útil para scripts.

- clip: Se usa para redirigir la salida de un comando al portapapeles.

- cmdkey: Controla usuarios y contraseñas almacenados.

- diskraid: Se accede a la ventana de Diskraid.

- dispdiag: Se utiliza para diagnósticos, se puede generar un dump manual.

- forfiles: Se usa para seleccionar un archivo o varios para ejecutar un comando.

- icacls: Para controlar los ACLs de los archivos.

- iscsicli: Inicia iSCSI

- mklink: Crea links simbólicos o enduro. Muy similar a Linux.

- muiunattend: Controla acciones desatendidas con interfaces de usuario múltiples.

- netcfg: Instalador de la Red para Windows PE (WinPE)

- ocsetup: Instalador de componentes opcionales, se usa en Server Core.

- pkgmgr: Administrador de Paquetes Windows

- pnpunattend: Instalación de driver online desatendida.

- pnputil: Utilidad Microsoft Plug and Play (PnP)

- quser: Muestra información sobre usuarios logueados al sistema.

- robocopy: Famoso Robocopy del Resource Kit ahora incorporado en el OS.

- rpcping: Ping a un server usando Remote Procedure Call (RPC)

- setx: Controla variables de entorno tanto para user como para system.

- servermanagercmd: Mismas funciones que la consola de Server Manager (GUI).

- sxstrace: Utilidad de Tracing para Winsxs

- takeown: Controla el Ownership del archivo.

- timeout: Se usa como tiempo de espera para archivos batch.

- tracerpt: Se utiliza para reportes de trace.

- waitfor: Se usa para enviar o esperar una señal del sistema.

- wbadmin: Controla backups y restores.

- wceutil: Controla el colector de eventos de Windows.

- wevtutil: Podemos administrar los eventos del equipo desde un comando.

- where: Se usa para ubicar archivos segùn un criterio de búsqueda.

- whoami: Trae información detallada del usuario con el que se inició la sesión.

- winrm: Controla el Windows Remote Management.

- winrs: Ejecuta el Windows Remote Shell.

- winsat: Ejecuta la herramienta de auditoría.

- CD Permite cambiar de un directorio activo a otro.

- DEL Permite eliminar archivos.

- DEFRAG Desfragmenta y optimiza un disco.

- DIR Permite ver todos los ficheros y directorios de la ruta en la que nos encontramos.

- FC Compara dos ficheros y verifica que las copias son exactas.

- FIND Busca una cadena de texto en uno o más archivos.

- FINDSTR Busca cadenas de texto en archivos.

- FOR Ejecuta un comando para cada archivo en un conjunto de archivos.

- FORMAT Da formato a un disco para usarse con Windows.

- FTYPE Muestra o modifica los tipos de archivo utilizados en una asociación de archivos.

- GOTO Direcciona el intérprete de comandos de Windows a una línea en un programa por lotes.

- GRAFTABL Permite a Windows mostrar un conjunto de caracteres extendidos en modo gráfico.

- HELP Proporciona información de ayuda para los comandos de Windows.

- IF Ejecuta procesos condicionales en programas por lotes.

- LABEL Crea, cambia o elimina la etiqueta del volumen de un disco.

- MD Crea un directorio.

- MKDIR Crea un directorio.

- MODE Configura un dispositivo de sistema.

- MORE Muestra la información pantalla por pantalla.

- MOVE Mueve uno o más archivos de un directorio a otro en la misma unidad.

- PATH Muestra o establece una ruta de búsqueda para archivos ejecutables.

- PAUSE Suspende el proceso de un archivo por lotes y muestra un mensaje.

- POPD Restaura el valor anterior del directorio actual guardado por PUSHD.

- PRINT Imprime un archivo de texto.

- PROMPT Cambia el símbolo de comandos de Windows.

- PUSHD Guarda el directorio actual y después lo cambia.

- RD Elimina un directorio.

- RECOVER Recupera la información legible de un disco dañado o defectuoso.

- REGEDIT Abre el editor de registros

- REM Graba comentarios en archivos por lotes o CONFIG.SYS.

- REN Cambia el nombre de uno o más archivos.

- RENAME Cambia el nombre de uno o más archivos.

- REPLACE Reemplaza archivos.

- RMDIR Elimina un directorio.

- SET Muestra, establece o elimina variables de entorno de Windows.

- SETLOCAL Inicia la localización de cambios del entorno en un archivo por lotes.

- SHIFT Cambia posición de modificadores reemplazables en archivos por lotes.

- SORT Ordena las entradas.

- START Inicia otra ventana para ejecutar un programa o comando.

- SUBST Asocia una ruta de acceso con una letra de unidad.

- SYS Crea un disco de sistema.

- TIME Muestra o establece la hora del sistema.

- TITLE Establece el título de la ventana de una sesión de CMD.EXE.

- TREE Muestra gráficamente la estructura de directorios de una unidad o ruta de acceso.

- TYPE Muestra el contenido de un archivo de texto.

- VER Muestra la versión de Windows.

- VERIFY Comunica a Windows si debe comprobar que los archivos se escriben de forma correcta en un disco.

- VOL Muestra la etiqueta del volumen y el número de serie del disco.

- XCOPY Copia archivos y árboles de directorios.

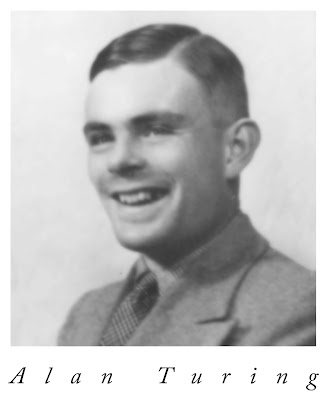

>Alan Turing, uno de los padres de la informática.

¿Alan Turing empezó la era informática?

¿Quienes fueron los primeros responsables de todo “esto”?

En 1834 Charles Babbage diseñó una máquina de calcular automática que nunca fue construida. La idea se dejó abandonada durante años hasta principios del siglo XX cuando se comenzó a considerar la posibilidad de crear máquinas que sirvieran para muchos propósitos además de sumar, restar y multiplicar.

Alan Turing fue el primero en ver realmente las posibilidades de crear una máquina que pudiera hacer varias cosas, haciendo realidad el sueño que tuvo Leibnitz años atrás. Alan Turing comenzó a pensar en como se podría reducir un algoritmo a la mínima expresión. Como se podría crear una máquina muy simple que resolviera algoritmos de forma mecánica.

Turing propuso en 1936 un modelo matemático de computadora de propósito general. Esta computadora se constituiría de una cinta en la que se puede codificar un símbolo en cada posición. La máquina tiene una cabeza lectora y la cinta se puede mover hacia adelante y hacia atrás. En cada momento la máquina puede analizar un símbolo, y dependiendo del estado actual de la máquina y del símbolo leído sustituirá el símbolo leído por uno nuevo. A continuación podrá leer un nuevo símbolo moviendo la cinta. Lo importante de este modelo de Turing es su potencia para realizar demostraciones, no la posibilidad de construir esta máquina ya que sería muy lenta.

De hecho se puede concluir que una máquina de Turing puede hacer cualquier cosa que se pueda realizar mediante un procedimiento algorítmico, esto lo constituye como el primer modelo de computador de propósito general. El modelo de Turing dio el empuje definitivo para que comenzara la era de las computadoras. Inspiró a Eckert, Mauchly y Von Neumann, sentó las bases de lo que se debía esperar de un ordenador, y consiguió que se cumpliera el sueño de Leibnitz.

Turing siguió trabajando en diversas universidades de Inglaterra sin conseguir financiación para construir ningún ordenador, está considerado como uno de los grandes científicos del siglo XX, y es triste ver como fue tratado en sus últimos días, llegando al límite de suicidarse al recibir presiones por parte del gobierno debido a sus preferencias sexuales.

HISTORIA:

Turing cree que las máquinas piensan,

Turing yace con hombres;

Luego las máquinas no piensan.

Alan Turing

1938 debió ser un año importante para Alan Turing. Ese año se estrenó su película preferida: Blancanieves y los siete enanitos1. Estaba fascinado con la película de Disney hasta el punto de ir a verla regularmente al cine. Además, ese mismo año fue reclutado para trabajar en Bletchley Park, un edificio señorial en Buckinghamshire, puesto al que se incorporaría en 1939. Turing vivía en una pensión cercana y todos los días acudía a su puesto de trabajo en su bicicleta estropeada. Jamás habló con nadie sobre lo que hacía en aquella mole de ladrillos, todos los que trabajaban allí habían jurado guardar un absoluto secreto acerca de la labor que se llevaba a cabo en Bletchley Park. Su madre recuerda que lo único que Alan le contó de aquellos años es que trabajaba con muchas mujeres. Decenas de mujeres.

Lo cierto es que los habitantes de aquel caserón, aparte de las mujeres, eran un grupo bastante peculiar. Había matemáticos, físicos y un sinnúmero de técnicos e ingenieros, los mejores que se había podido encontrar en cada campo. También trabajaban allí expertos jugadores de ajedrez, de bridge y los ganadores de los concursos de crucigramas que organizaba el periódico Times. Hasta mediados de los setenta no se hizo público lo que se estaba haciendo en Bletchley Park durante los años que duró laSegunda Guerra Mundial. El motivo de este secretismo es que allí, en aquella mansión aislada, era donde el servicio de inteligencia británico había decidido establecer su unidad criptográfica. Allí estaban los hombres encargados de romper los códigos alemanes y japoneses.

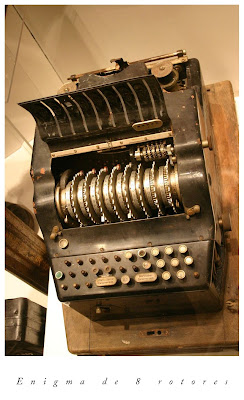

Turing era uno de los miembros más importantes de esta extraña comunidad. A su cargo estaba elbarracón 8, donde se intentaba descifrar el código de la Enigma, la máquina que los alemanes usaban en sus comunicaciones militares. Era un personaje extraño que se parecía demasiado al estereotipo de científico despistado como para conseguir desenvolverse socialmente. Apenas hablaba y cuando lo hacía era de un modo técnico, empleando conceptos matématicos avanzados dando por supuesto que si su interlocutor estaba interesado en hablar con él es por que ya tenía una base sólida de conocimientos matemáticos. Se ataba los pantalones con una cuerda y raro era el día en que se acordaba de afeitarse o peinarse. Sus subordinados y sus compañeros de trabajo se referían a él como El Profe (The Prof).

Turing era uno de los miembros más importantes de esta extraña comunidad. A su cargo estaba elbarracón 8, donde se intentaba descifrar el código de la Enigma, la máquina que los alemanes usaban en sus comunicaciones militares. Era un personaje extraño que se parecía demasiado al estereotipo de científico despistado como para conseguir desenvolverse socialmente. Apenas hablaba y cuando lo hacía era de un modo técnico, empleando conceptos matématicos avanzados dando por supuesto que si su interlocutor estaba interesado en hablar con él es por que ya tenía una base sólida de conocimientos matemáticos. Se ataba los pantalones con una cuerda y raro era el día en que se acordaba de afeitarse o peinarse. Sus subordinados y sus compañeros de trabajo se referían a él como El Profe (The Prof).

La bicicleta de Alan Turing

Turing´s fond of the football field

For geometric problems the touch lines yield

Esta es parte de la letra de una canción de fin de curso cantada p or los compañeros de clase de Turing y es bastante descriptiva: “A Turing le gusta el campo de fútbol, pues en la línea de banda reside la solución a los problemas de geometría” Su madre también nos ofrece una imagen parecida del pequeño genio en el dibujo “El jockey, o ver crecer las margaritas”, donde podemos ver como Turing, mientras sus compañeros juegan al jockey, se queda absorto observando las plantas que crecen en el campo.

or los compañeros de clase de Turing y es bastante descriptiva: “A Turing le gusta el campo de fútbol, pues en la línea de banda reside la solución a los problemas de geometría” Su madre también nos ofrece una imagen parecida del pequeño genio en el dibujo “El jockey, o ver crecer las margaritas”, donde podemos ver como Turing, mientras sus compañeros juegan al jockey, se queda absorto observando las plantas que crecen en el campo.

Como ya apuntaban sus profesores, Turing pronto se convirtió en una figura de primera línea en el campo de las matemáticas. El área donde realizó mayores avances, la lógica, no era lo que se dice una de las mejor consideradas; por lo menos hasta que los trabajos de Turing, Church, Newman y muchos otros la convirtieron en la más prometedora de las ramas matemáticas abriendo de par en par las puertas de la época de la información.

Turing estudió en las mejores escuelas -el King´s College de Cambridge, Princeton– con los mejores profesores –Hardy, Church, Newman- convirtiéndose en uno de los genios más brillantes de su época. En 1936, por ejemplo, publicó su famoso artículo “Los números computables” en el cual resolvía el problema de decisión, demostrando que era insoluble, e introducía por primera vez el concepto de Máquina Universal. En su artículo Turing nunca llega a hablar de una máquina física sino que su máquina es más bien un modelo matemático; pero el paso siguiente, llevar esas ideas a la práctica, es un concepto presente a lo largo de todo el ensayo.

Para hacernos una idea de la importancia de este artículo no debemos olvidar que las máquinas más complejas construidas hasta ese año, 1936, eran calculadoras muy básicas que sólo podían llevar a cabo cálculos muy simples, poco más que ábacos mecánicos. Y un joven matemático (Turing tenía veinticuatro años cuando publicó el artículo) planteaba no ya una máquina capaz de realizar cálculos complejos sino capaz de realizar todos los cálculos. La Máquina Universal de Turing podía resolver cualquier problema que pudiese ser expresado mediante un algoritmo matemático. Cualquier cálculo que pueda realizar un ordenador actual puede ser resuelto también por una máquina de Turing.

A pesar de la importancia de este artículo, Turing siguió evitando las reuniones sociales y únicamente se relacionaba con un pequeño de grupo de conocidos, la mayoría de ellos matemáticos como él. Su carácter era distante y odiaba que el resto de sus personas se acercase a sus cosas. Quizá por ello nunca dejó de usar su bicicleta estropeada ya que era un vehículo que pocos más habrían podido manejar. Cuando la utilizaba, sus vecinos y compañeros observaban como a veces Turing se bajaba de ella y movía la cadena. Es muy probable que pocos de ellos conocieran el motivo. Se cuenta que la bicicleta tenía un eslabón de la cadena torcido y un radio de la rueda medio suelto. Por separado estos problemas no impedían que la bicicleta funcionase con normalidad pero cuando eslabón y radio coincidían en una determinada posición, la cadena se salía. Turing había calculado la frecuencia con que esto sucedía y contaba mentalmente las revoluciones mientras paseaba en su bicicleta, cuando se acercaba al número en que ambos fallos coincidían se bajaba y volvía a poner la cadena a cero.

Las mozas

El Profe llegaba cada mañana en su bicicleta a trabajar a Bletchley Park. Las mozas que trabajaban para él solían guardar silencio cuando entraba en el barracón, con la ropa arrugada y despeinado, y pasaba entre ellas con la cabeza gacha. Le tenían un enorme respeto, casi miedo, ya que él apenas les dirigía la palabra y se comportaba como si no estuvieran allí. Su madre, años después, admitía que Turing siempre se mantuvo alejado de las chicas y que es probable que él tuviera tanto miedo de ellas como ellas de él. Lo cierto es que Turing no podía sentir más que admiración por las mozas ya que de ellas dependía el importante trabajo que realizaba su equipo. Las mozas era el término con que el personal de Bletchley Park llamaba a las calculadoras. Por supuesto, las calculadoras que hoy conocemos no existían todavía, así que los enormes cálculos que implicaba la tarea de romper los códigos alemanes eran divididos en porciones y repartidos entre una legión de calculadoras humanas que ocupaban salas enteras.

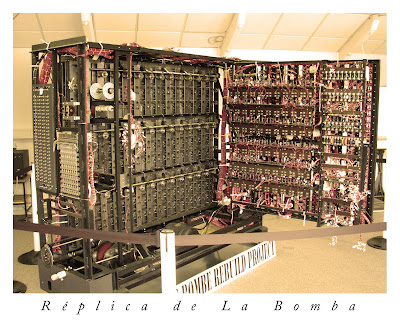

La labor de romper los códigos de la máquina Enigma alemana había comenzado en Polonia gracias al equipo liderado por Marian Rejewski, aunque ya durante la Guerra Civil Española los ingleses descifraron varios mensajes alemanes cifrados con el modelo comercial de la Enigma. Incluso habían construido una medio réplica de la Enigma a la que llamaron la Bomba debido al inquietante tic-tac que producía cuando trabajaba. Sin embargo, en 1939 los alemanes aumentaron los rotores de la Enigma de 3 a 5 y se volvieron más rigurosos en la elaboración de los mensajes evitando repeticiones. Esto convertía los códigos de la Enigma en demasiado complejos para el equipo de Rejewski, que además hubo de huir de Polonia tras la invasión alemana. El relevo lo tomaría el equipo de Alan Turing en Bletchley Park.

Escuela Gubernamental de Códigos y Cifrado -nombre en clave Ultra- fue como se llamó a las instalaciones y al personal de Bletchley Park. Era un proyecto bajo el mando del servicio secreto británico y su existencia misma era secreto de estado. Toda la información obtenida por Turing, o por cualquier otro de los que allí trabajaban, era enviada directamente a Winston Churchill en una caja fuerte metálica con el código “Bonifface” para que los alemanes, en caso de interceptar el mensaje, pensaran que la información provenía de un espía.

Turing construyó una máquina de cálculo para usarla en la ruptura de los códigos Enigma a la que llamo Bomba en honor a Rejewski. La lucha de los criptoanalistas de Bletchley Park contra la máquina Enigma alemana duró prácticamente toda la guerra. Los alemanes iban mejorando los modelos añadiéndole rotores y perfeccionando el método de encriptación mientras los ingleses rompían la mayoría de los códigos y, casi más difícil, intentaban que los alemanes no se percataran de que sus mensajes eran descifrados. Cualquier desliz era usado por los matemáticos aliados que se servían sobretodo de las repeticiones en los mensajes para romper los códigos. Por ejemplo, el habitual “Heil Hitler!” que se incluía en la mayoría de mensajes era una mina de oro para los criptoanalistas.

La labor de Turing durante los años de la guerra fue, sin duda, la que más contribuyó a supremacía aliada frente al eje en cuestiones de criptoanálisis. Si el Profe no fue decisivo para la victoria aliada (yo creo que sí), es seguro que sin él esta victoria habría tardado bastante más en llegar.

La manzana

Tras la guerra, Turing se embarcó en el proyecto de construir el primer computador digital. Sin embargo, su poca labia y su apariencia desaliñada le sirvieron de poca ayuda a la hora de conseguir subvenciones siendo un proyecto de John Von Neumann el que finalmente se llevó a cabo. Hoy en día los ordenadores que usamos son evoluciones, todos ellos, de la máquina de Neumann, no de la de Turing. Sin embargo, aunque Neumann pudo diseñar y construir su máquina gracias a las ideas de Turing, las contribuciones de éste no fueron reconocidas hasta la década de los noventa.

A Turing pareció importarle poco que fuera el diseño de Newman y no el suyo el que fue llevado a la práctica finalmente. Lo importante era que la Maquina se podía construir; así que inmediatamente Turing dio el paso siguiente. Los últimos artículos de Turing son perfectamente vigentes hoy día y se centran en la cuestión de la inteligencia artificial. Para Turing la solución al problema de si una Maquina de Turing podría desarrollar la inteligencia consistía en resolver otra pregunta: ¿es el cerebro humano una Máquina de Turing? Estos artículos eran enormemente avanzados y Turing manejaba conceptos e ideas que abrían nuevos campos completos de investigación. En uno de ellos es donde podemos encontrar su famoso test de Turing para determinar si una máquina es inteligente2. Pero por desgracia su carrera tuvo un final inesperado.

El fin de Alan Turing es el único motivo por el que he decidido incluir un artículo sobre él en este blog. Y no fue Turing el que cometió el traspié, sino el resto de la humanidad.

En 1952 unos ladrones asaltaron la casa en la que vivía en Manchester. Durante la investigación policial Turing colaboró amablemente con las autoridades señalando que él sospechaba de su pareja amorosa. Sin embargo, Turing ya no vivía en el ambiente abierto del King´s College ni disponía de los privilegios de Bletchley Park, y su sinceridad iba a costarle muy cara. Turing odiaba mentir si no le daban buenas razones para ello y desconocía el uso de eufemismos. Para él, confesar que mantenía relaciones con una pareja de su mismo sexo era lo más natural del mundo. No era un militante ni se preocupaba lo más mínimo por los movimientos sociales, para él su homosexualidad simplemente era tan natural como su inteligencia. La policía de Manchester no era de la misma opinión. Al denunciar el robo de su casa y relatar los pormenores a la policía, Turing fue detenido por “indecencia grave y perversión sexual”. En el juicio posterior fue declarado culpable y se le dio a elegir entre la cárcel o ser tratado con inyecciones de estrógenos. Turing escogió el tratamiento hormonal.

Una de las mas brillantes mentes del siglo XX, un genio reconocido que además había salvado la vida a miles de personas ayudando a romper los códigos alemanes, uno de los padres de la informática, veía como caía sobre el una horrible condena, que estaba deformando su cuerpo, simplemente por acostarse con quien no debía según las leyes de su pais. Sus compatriotas, aquellos a quienes había ayudado más que ningún solo hombre a ganar la gran guerra, se permitían el lujo de cuestionar su vida privada y condenarlo por ella.

Turing tenía claro que aquella no era la vida que él quería vivir. No consideraba lógico mentir sobre algo tan trivial como su sexualidad y no estaba dispuesto a vivir toda su vida con aquellas inyecciones de hormonas. Él eligió su propio camino. Un día de 1954, inspirándose en su película preferida, compró una manzana y se encerró en su casa. Subió a su estudio, roció la manzana con cianuro y le dio un bocado.

El Profe se durmió para siempre.

Un «premio nobel informático»:

Alan Turing es considerado como el padre de la informática y metodología de la computación. Hoy en día existe un ‘premio nobel informático’ con su nombre y que es otorgado a gente que ha dado grandes pasos en el mundo informático. El último premioha sido otorgado a una mujer, Frances Allen, la primera que lo recibe en la história del galardón. Ésta mujer de 75 años, científica de IBM y retirada en el 2002 se llevará el premio junto con 76.120€ por sus trabajos para optimizar los programas que traducen lenguajes informáticos entre sí.

Padre de la inteligencia artificial:

Volviendo a Alan Turing, quería destacar varias cosas de él. Por una parte, fue uno de los padres de la inteligencia artificial y creo un procedimiento llamado ‘La prueba de Turing‘. Dicha prueba permite identificar la existencia de inteligencia y básicamente consiste en un desafío. Una de las aplicaciones de la prueba de Turing es el control de SPAM que hoy en día lo vemos por muchas webs, el sitema Captcha. La prueba de Turing en éste caso se utiliza para identificar si los datos o mensajes enviados fueron realizados por un humano o por una máquina. El programa nos muestra un texto en formato imagen y debemos escribir las letras, en caso de acertar podremos seguir adelante con el envío.

Peliculas y novelas interesantes:

Hay una pelicula protagonizada por Sir Derek Jacobi, se trataba de la adaptación de una obra de teatro que tan insigne actor representó en varios países durante algunos años. El título de la obra es «Breaking the Code» y se trata de una historia poco conocida sobre uno de los padres de la informática. En ella asistimos a los últimos años de vida de Alan Turing y cómo los prejuicios de la sociedad británica acabaron con él.

Hay otra pelicula que quizá recuerdes de hace unos años titulada «Enigma«, en la que entramos en el centro de investigación de claves de transmisiones establecido por los británicos durante la segunda guerra mundial y conocido como Bletchley Park. El gobierno británico desarrolló un gran programa de investigación orientado al esfuerzo bélico que se movió en diversos campos. Uno de ellos fue el de la criptografía, la ciencia de las claves, un tema en el que los alemanes llevaban gran ventaja, lo que les permitió contar con transmisiones seguras a lo largo del conflicto. Bletchley Park fue el lugar en el que los británicos lograron desentrañar las claves sobre las que

También aparece Turing como personaje secundario en la magnífica novela histórica “Criptonomicón” de Neal Stephenson. Además de ser un excelente relato de los sucesos que tuvieron lugar en Bletchley Park destaca un capítulo en el que el personaje de Turing explica el funcionamiento de la máquina Enigma usando una analogía con su bicicleta estropeada.

FUENTES:

Leavitt, David, ALAN TURING, 2006

Hodges, Andrew, ALAN TURING: THE ENIGMA, 2000

Sobre el tema:

1Curiosamente, Gödel también estaba obsesionado con esta película. Parece que Disney tenía su público entre los matemáticos.

2Imaginemos dos interlocutores, un ser humano y una máquina, que no pueden verse el uno al otro. Si, tras mantener una conversación, el ser humano es incapaz de darse cuenta de que está hablando con una máquina, esa máquina ha superado el test de Turing.

IBM System x y la virtualización

IBM System x y la virtualización

La virtualización es una tecnología que fue desarrollada por IBM en los años 60. La primera computadora diseñada específicamente para virtualización fue el mainframe IBM S/360 Modelo 67. Esta característica de virtualización ha sido un Standard de la línea que siguió (IBM S/370) y sus sucesoras, incluyendo la serie actual.

Durante los 60s y los 70s fueron muy populares, pero las máquinas virtuales desaparecieron prácticamente durante los 80s y los 90s. No era hasta el final de los 90s que volvió a resurgir la tecnología de las maquinas virtuales y no solamente en el área tradicional de servidores sino también en muchas otras áreas del mundo de la computación:

“En la actualidad asistimos a su eclosión gracias al fuerte descenso del coste total de propiedad (TCO) atribuible a tecnologías vía hardware como Intel VT, AMD-V Pacifica, NPIV y vía software VMWare , XEN, Microsoft Hyper-V, VirtualIron..”

La virtualización es un termino que se refiere a la abstracción de los recursos de de una computadora llamada Hypervisor o VMM (Virtual Machine Monitor) que crea una capa de la abstracción entre el hardware de la maquina física (host) y el sistema operativo de la maquina virtual (virtual machine, guest). El VMM maneja los recursos de las maquinas físicas subyacentes (designadas por el computador central) de una manera que el usuario pueda crear varias maquinas virtuales presentando a cada una de ellas una interfaz del hardware que sea compatible con el sistema operativo elegido.

Esta capa de software (VMM) maneja, gestiona y arbitra los cuatro recursos principales de una computadora (CPU, Memoria, Red, Almacenamiento) y así podrá repartir dinámicamente dichos recursos entre todas las maquinas virtuales definidas en el computador central.

IBM System x™ y virtualización

Puede parecer que las demandas cada vez mayores de las TI no tienen fin y que los costes nunca dejan de aumentar: a medida que la empresa crece, se necesita más potencia de cálculo y los gastos de instalación y mantenimiento, así como la complejidad del centro de datos van en aumento conforme se añaden más servidores; asimismo, la instalación de más servidores y aplicaciones puede obligar a contratar a personal adicional.

La virtualización es el proceso de presentar los recursos de cálculo de formas que posibilitan que las TI sean más productivas y más receptivas a los objetivos de la empresa. Anteriormente, los recursos se presentaban únicamente de la forma que dictaba su implementación: la ubicación geográfica o la presentación física. El paso hacia la virtualización ayuda a mejorar la utilización de los recursos y simplifica la gestión de las TI, permitiendo que las empresas separen las aplicaciones de las restricciones impuestas por los recursos físicos del servidor. Los servidores virtuales pueden instalarse, ampliarse y gestionarse mucho más fácilmente, lo que disminuye radicalmente el coste de la mano de obra asociado con las actividades, a menudo repetitivas, del centro de datos.

Siguiendo la iniciativa IBM Systems Agenda

La iniciativa IBM Systems Agenda es un compromiso estratégico pensado para ofrecer sistemas centrados en cuestiones clave que pueden ayudar a los clientes a virtualizar sus recursos informáticos. Los servidores IBM System x aprovechan la virtualización para ayudar a transferir recursos informáticos allí donde y en el momento que más se necesiten. Esto permite que los usuarios finales disfruten de un mejor servicio y que la tecnología responda a los objetivos empresariales de una manera más eficaz.

Como la virtualización es una forma más eficaz de gestionar la infraestructura informática, IBM cree que pronto se utilizará en todos los entornos, a todos los niveles de implementación del servidor y del almacenamiento. Nuestros servidores, desde los más básicos hasta los de gama alta, pasando por los servidores blade, están optimizados para la virtualización. Por ejemplo, puede elegir entre el siguiente abanico de sistemas:

- La plataforma de servidor de dos sockets, como por ejemplo el x3650 (antes xSeries 346), que proporciona un mayor rendimiento por vatio con procesadores de doble núcleo y diseños de memoria superdensa con doce ranuras DIMM.

- El IBM System x3950 (antes xSeries 460), que es el único servidor de un fabricante de primera categoría escalable de 2 a 32 procesadores SMP utilizando procesadores Intel Xeon MP. El System x3950 le ofrece más recursos para que pueda hospedar más máquinas virtuales por procesador que ningún otro servidor Xeon MP del sector.

- BladeCenter, con su diseño modular, que le ofrece una solución extraordinariamente flexible para virtualización y escalabilidad horizontal, ya que permite trabajar con varios procesadores, sistemas operativos y conmutadores en un mismo chasis.

Con una plataforma de hardware, pueden ejecutarse aplicaciones empresariales interactivas heterogéneas durante el día y llevar a cabo el mantenimiento, realizar el inventario o ejecutar programas durante la noche. Con nuestra cartera de servidores System x y BladeCenter, tiene cubiertas todas sus necesidades de virtualización, tanto si son de escalabilidad vertical como de escalabilidad horizontal.

IBM Virtualization Engine

La plataforma IBM Virtualization Engine™ contiene todos los ingredientes necesarios para ayudarle a reducir costes, aumentar la utilización de los recursos y simplificar la gestión de los recursos de la infraestructura… todo lo cual posibilita la existencia de una infraestructura On Demand Business.

Virtualization Engine permite gestionar aplicaciones y recursos en un solo servidor y en varias plataformas de servidor y de almacenamiento distintas. IBM Virtualization Engine:

- Elimina los obstáculos que impiden una mayor utilización de la virtualización gracias a la creación de una virtualización completa

- Optimiza el gasto en TI al racionalizar la gestión del hardware y las particiones virtuales en los sistemas IBM

El paso hacia la virtualización de todo amplía la visión tradicional de la virtualización más allá de las particiones básicas; permite la gestión virtualizada, ayuda a crear recursos virtuales y ofrece acceso virtual a un entorno virtualizado completo.

Gestión virtualizada: IBM Director

IBM Director es una herramienta de gestión de sistemas para redes de hardware homogéneo y heterogéneo. Incluido con la mayoría de los servidores IBM System x, elimina el planteamiento de gestionar en exclusiva el hardware y las particiones virtuales de una plataforma, y proporciona una infraestructura de gestión basada en estándares para servidores, componentes de red y dispositivos de almacenamiento. La interfaz de IBM Director 5.10 está optimizada para aumentar la productividad, con agentes ligeros mejorados para que su instalación sea más fácil, así como una solución de comprobación del software para simplificar la gestión de las actualizaciones.

Con IBM Director, podrá gestionar sus sistemas desde una sola consola personalizable. La consola de IBM Director permite empezar a trabajar enseguida y hacer más cosas en menos tiempo. Entre otras cosas, podrá:

- Instalar los sistemas de forma remota

- Mantener y consultar un registro detallado de la configuración de hardware de sistemas remotos

- Supervisar la utilización y el rendimiento de componentes cruciales, como los procesadores y los discos

- Optimizar el rendimiento y la disponibilidad de los servidores

- Analizar y solucionar los problemas de los sistemas

- Mantener y actualizar el software

- Tender puentes con la consola de IBM Virtualization Engine; esto permite que la consola de Virtualization Engine descubra el entorno y trabaje con los recursos de gestión existentes para integrar, utilizar y aprovechar las posibilidades que nos ofrece en una sola experiencia.

Desde una única interfaz de usuario basada en Java™, IBM Director permite supervisar y gestionar sucesos en un entorno de TI heterogéneo. Desde un solo punto de acceso, los usuarios pueden supervisar los recursos del sistema, hacer inventario del hardware y el software, consultar sucesos y responder a ellos, llevar a cabo la gestión de tareas, tomar medidas correctoras, ejecutar mandatos distribuidos y controlar de forma remota tanto los servidores como el almacenamiento.

- Supervisar recursos del sistema

- Hacer inventario del hardware y el software

- Consultar sucesos y responder a ellos

- Llevar a cabo la gestión de tareas

- Tomar medidas correctoras

- Ejecutar mandatos distribuidos

- Controlar de forma remota los servidores y el almacenamiento

Con el segundo release de Virtualization Engine, IBM Director 5.10 amplió el número de sistemas operativos con lo que puede trabajar para incluir no sólo a Microsoft® Windows® y Linux® en x86, sino también a Linux en POWER™ e IBM System z9™, así como a IBM AIX 5L™ e IBM i5/OS™. Entre los servidores compatibles, ahora se incluyen IBM System x e IBM BladeCenter, IBM System i5™, IBM System p5™ e IBM System z9.

Recursos virtualizados: tecnología IBM Enterprise X-Architecture

La tecnología IBM Enterprise X-Architecture™ permite utilizar más el servidor gracias a particiones de hardware y software del sistema, haciendo posible la ejecución simultánea de varias aplicaciones cruciales en un sistema basado en procesadores de Intel. El chipset Enterprise X-Architecture de tercera generación (X3) de IBM está optimizado para realizar tareas de virtualización. Por ejemplo, los servidores System x basados en X3 reducen la competencia por el bus del procesador con el fin de minimizar la actividad general necesaria para la virtualización. Incorporar la tecnología más avanzada de procesador, memoria, memoria caché y E/S en los servidores System x también ayuda a la virtualización, ya que mejora el rendimiento y reduce el consumo de energía.

Asimismo, IBM utiliza varias estrategias para hacer frente a las necesidades del software de virtualización. Siguiendo los principios de apertura y colaboración, IBM admite software de virtualización tanto de VMware como de Microsoft, aunque también hemos desarrollado un software de virtualización que puede utilizarse con los servidores IBM System x y BladeCenter, e igualmente con servidores que no son de IBM.

Para los servidores de dos sockets, Xtended Design Architecture combina la innovación tecnológica de IBM y un conocimiento inigualable de los clientes con componentes estándar del sector, con el fin de ofrecer soluciones optimizadas para apoyar las oportunidades de virtualización

Recursos virtualizados: VMware

VMware GSX Server y ESX Server proporcionan una capa de virtualización que permite que varias máquinas virtuales (VM) se ejecuten simultáneamente en un único servidor físico. «SMP virtual» permite a las VM abarcar varios procesadores físicos. Esto convierte a las VM en las herramientas ideales para las aplicaciones empresariales que deben utilizar muchos recursos. Al contrario que los servidores físicos, las VM se pueden crear en cuestión de minutos y se pueden transferir de un servidor físico a otro sin tener que volver a configurar el sistema operativo ni las aplicaciones. VMware otorga a los administradores de sistemas control absoluto sobre los recursos del servidor asignados a cada VM. Permite ejecutar entre una y ocho VM por procesador en servidores de hasta 16 procesadores.

El software de gestión VMware VirtualCenter se utiliza para facilitar la gestión de VM repartidas por muchos sistemas físicos. VirtualCenter permite simplificar la gestión de las redes virtualizadas basadas en servidores BladeCenter o System x que utilizan los sistemas operativos Microsoft Windows, Novell NetWare o Linux. Además, la tecnología VMware VMotion permite a los administradores utilizar VirtualCenter para migrar una VM activa a otro servidor físico sin interrumpir el servicio. Esto posibilita el reparto dinámico de cargas de trabajo y el mantenimiento de hardware sin interrupciones.

Recursos virtualizados: Microsoft Virtual Server

Virtual Server crea un entorno sobre el sistema operativo Microsoft Windows Server 2003 que permite que varios sistemas operativos cliente funcionen a la vez. De este modo, las empresas pueden utilizar mejor los recursos de hardware, dar soporte a entornos operativos ya existentes o tramitar transiciones de tecnología de forma más transparente. También permite ejecutar varias VM por procesador físico en servidores de hasta 32 procesadores.

Seguimos trabajando con Microsoft para desarrollar técnicas de virtualización capaces de sacar el máximo partido a nuestro hardware y a su software.

Recursos virtualizados: virtualización de IBM System Storage

Los productos IBM System Storage™ ayudan a transformar la economía del almacenamiento de la empresa, al permitir a los usuarios simplificar su infrastructura, proteger sus datos y gestionar eficazmente la información. Para las organizaciones interesadas en aumentar su flexibilidad al tiempo que reducen el coste del almacenamiento, las posibilidades de virtualización de System Storage permiten virtualizar discos, archivos y cintas. Nuestras soluciones de virtualización para los servidores System x y BladeCenter incluyen SAN Volume Controller, SAN File System, Tivoli® Intelligent Orchestrator y Tivoli Provisioning Manager:

- SAN Volume Controller (SVC) permite la virtualización de discos en sistemas de IBM y que no son de IBM (incluidos los almacenamientos de EMC, HP e Hitachi). SVC permite aumentar la utilización de los recursos de almacenamiento y la productividad del administrador.

- SAN File System (SFS) está diseñado para virtualizar la gestión de archivos y datos en servidores Windows, UNIX® y Linux de la red, utilizando cualquier tipo de almacenamiento conectado a una SAN. SFS automatiza las tareas rutinarias de gestión de archivos y datos mediante reglas o políticas definidas por el cliente, lo que permite configurar el almacenamiento según el valor de los datos.

- Tivoli Intelligent Orchestrator (TIO) puede mejorar la utilización del servidor y es capaz de reducir el coste total de propiedad de los sistemas distribuidos existentes estableciendo agrupaciones compartidas de recursos y aprovisionándolas dinámicamente, según se necesite. Al aumentar la utilización de los servidores, se necesitarán menos.

- Tivoli Provisioning Manager (TPM) trabaja con TIO para automatizar las tareas manuales de aprovisionamiento y configuración de servidores físicos y virtuales, sistemas operativos, middleware, aplicaciones, dispositivos de almacenamiento y de red (direccionadores, conmutadores, cortafuegos y repartidores de carga). TPM le permite crear, personalizar y utilizar en muy poco tiempo paquetes de automatización recomendados. Se puede aprovisionar e instalar un servidor partiendo de cero hasta convertirlo en un equipo de producción, en algunos casos con sólo pulsar un botón.

Acceso virtualizado: IBM Virtual Machine Manager

IBM Virtual Machine Manager (VMM) es una extensión opcional de IBM Director. VMM le permite gestionar máquinas virtuales y físicas desde la misma consola. La combinación de IBM Director y VMM le permite gestionar entornos VMware ESX Server y Microsoft Virtual Server. VMM integra también VMware VirtualCenter e IBM Director para conseguir una gestión avanzada de la máquina virtual.

Entre las ventajas de Virtual Machine Manager se pueden destacar:

- Gestión «single-glass» de los sistemas físicos y virtuales: permite ver las relaciones entre los sistemas físicos y virtuales

- Administración de entornos virtualizados: acceso a todas las instancias de VMware y Microsoft Virtual Server desde una sola vista

- Alertas de predicción del estado del hardware activadas por la tecnología VMotion de VMware: ayudan a lograr una mayor disponibilidad al evitar tiempos de inactividad

- Migraciones estáticas de sistemas virtuales: para entornos virtualizados de VMware y Microsoft

- Integración en IBM Director para potenciar los servicios existentes: da soporte a alertas, planes de acción ante sucesos y diagnósticos de seguridad y del sistema

Virtual Machine Manager, disponible para los clientes de IBM sin cargo alguno, da a IBM el liderazgo en el campo de la gestión de máquinas virtuales en servidores basados en x86. Los clientes de HP deben pagar para disfrutar de esta capacidad, mientras que Dell ni siguiera la ofrece.